Novērots, ka Ķīnas valsts grupējums, kas vēršas pret ārlietu ministrijām un vēstniecībām Eiropā, izmanto ļaundabīgus HTML pielikumus (HTML smuggling) ar mērķi kompromitētās sistēmās piegādāt attālinātās piekļuves Trojas zirgu (RAT) PlugX.

Kiberdrošības uzņēmums Check Point paziņojis, ka šis uzbrukums, dēvējams par SmugX, turpinās vismaz kopš 2022. gada decembra. Uzņēmums piebilst, ka tā ir daļa no plašākas tendences, kurā Ķīnas hakeri maina savu fokusu uz Eiropu.

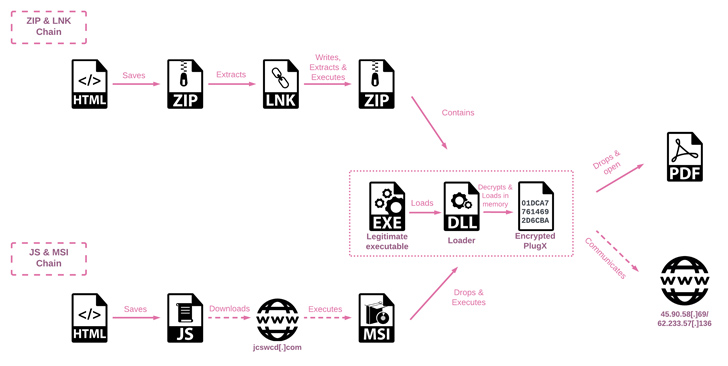

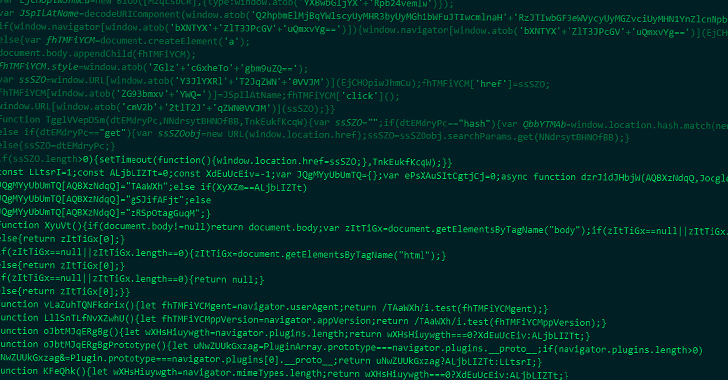

“Kampaņā tiek izmantotas jaunas piegādes metodes, lai izvietotu (galvenokārt ar HTML smuggling) jaunu PlugX variantu – implantu, kas parasti tiek saistīts ar dažādiem Ķīnas draudu dalībniekiem,” norāda Check Point.

“Lai gan pats payload joprojām ir līdzīgs tam, kas bija atrodams vecākajos PlugX variantos, tā piegādes metodes nodrošina zemus atklāšanas rādītājus, kas vēl nesen palīdzēja kampaņai izvairīties no tās pamanīšanas.”

Precīza šīs operācijas rīkotāja identitāte nav vēl zināma. Taču esošās norādes liecina par to, ka aiz operācijas slēpjas Mustang Panda. Tas pārklājas arī ar tādiem grupējumiem kā Earth Preta, RedDelta un pašu Check Point apzīmējumu Camaro Dragon.

Tomēr uzņēmums paziņoja, ka šajā posmā nav pietiekamu pierādījumu, lai pārliecinoši piedēvētu to konkrētajiem grupējumiem.

Pēdējā uzbrukuma secība ir nozīmīga, jo tiek izmantota HTML smuggling – slēpta metode, kurā likumīgas HTML5 un JavaScript funkcijas tiek ļaunprātīgi izmantotas. Tās mērķis ir izveidot un palaist ļaunatūru viltus dokumentos, kas pievienoti pikšķerēšanas e-pastiem.

VirusTotal ļaunatūras datubāzē augšupielādēto dokumentu analīze atklāj, ka tie ir izstrādāti, lai uzbruktu diplomātiem un valsts iestādēm. To novērojot Čehijā, Ungārijā, Slovākijā, Apvienotajā Karalistē, Ukrainā un, iespējams, arī Francijā un Zviedrijā.

PlugX ļaunatūra, ko dēvē arī par Korplug, radās 2008. gadā, un tā ir modulāra Trojas zirga ļaunatūra. Tā spēj uzņemt dažādus spraudņus ar atšķirīgām funkcijām. Šīs funkcijas ļauj operatoriem veikt failu zādzības, ekrāna pārtveršanu, tastatūras reģistrēšanu un komandu izpildi.

“Izmeklējot paraugus, draudu dalībnieks no C&C servera nosūtīja skriptu, kas bija paredzēts, lai izdzēstu jebkādas savas darbības pēdas,” norāda Check Point.

“Šis skripts ar nosaukumu del_RoboTask Update.bat izdzēš izpildāmo failu, PlugX loader DLL un reģistra atslēgu, un galu galā izdzēš pats sevi. Iespējams, ka tas ir rezultāts tam, ka Draudu dalībnieki apzinās, ka tiek rūpīgi pārbaudīti.”

IESNIEGT

IESNIEGT