Ķīnas valsts sponsorēti hakeri ir vērsušies pret rūpniecības uzņēmumiem ar jaunu ļaunatūru, kas var nozagt datus no izolētām sistēmām.

Izolētās sistēmas parasti pilda kritiski svarīgas funkcijas un ir fiziski vai ar programmatūras un tīkla ierīču palīdzību izolētas no uzņēmuma tīkla un publiskā interneta.

Kiberdrošības pētnieki atklāja jauno ļaunatūru un piedēvēja to kiberspiegošanas grupējumam APT31 jeb Zirconium, kas tiek uzskatīts par Ķīnas valdības kontrolē esošu kibergrupējumu.

Saskaņā ar iegūtajiem datiem hakeri uzbrukumos Austrumeiropā izmantoja vismaz 15 dažādus implantus (Elektroniska ierīce vai elektroniska aprīkojuma modifikācija, kas paredzēta, lai nesankcionēti pārtvertu informāciju nesošus signālus), katru no kuriem izmantoja atsevišķā operācijas posmā, kā arī savu zīmolu “FourteenHi” ļaunatūras ģimeni.

Daudzpakāpju uzbrukumi

Pētnieki stāsta, ka uzbrukumi sākās pagājušā gada aprīlī un tika īstenoti trīs atsevišķos posmos. Sākotnējā posmā implanti nodrošināja pastāvīgu un attālinātu piekļuvi kompromitētajām sistēmām un apkopoja izlūkošanai noderīgus datus.

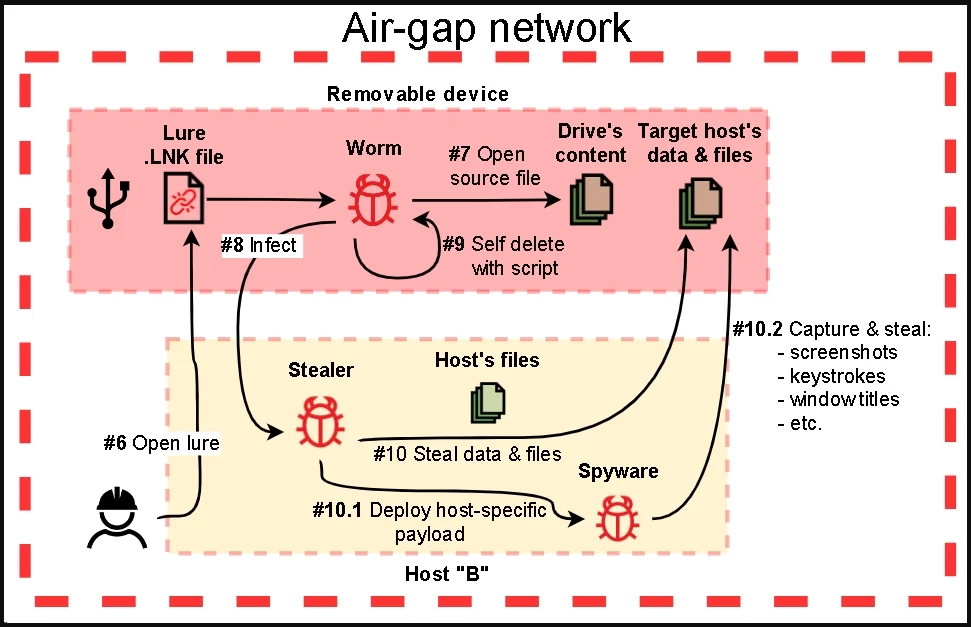

Otrajā posmā APT31 izmantoja specializētāku ļaunatūru, kas var nozagt datus no izolētām sistēmām, izmantojot USB izplatīšanu (ļaunatūra izplatās izmantojot USB zibatmiņu).

Visbeidzot, trešajā uzbrukuma posmā hakeri izmanto implantus, kas var augšupielādēt savāktos datus uz saviem vadības un kontroles (C2) serveriem.

Ļaunprātīgā programmatūra, kas vērsta pret izolētām sistēmām, sastāv no četriem tālāk aprakstītajiem moduļiem.

- Pirmais modulis: Profilē sistēmai pievienotos noņemamos diskus, vāc failus, uztver ekrānšāviņus un logu nosaukumus, kā arī inficētajā ierīcē ielaiž papildu ielādes (payloads).

- Otrais modulis: inficē noņemamos diskus, kopējot leģitīmu McAfee izpildāmo programmu, kas ir neaizsargāta pret DLL pārņemšanu, un ļaunprātīgu DLL ielādi ierīces saknes direktorijā un iestatot tos kā “slēptus”. Rīks arī izveido LNK failu, kas izraisa inficēšanos, ja upuris to palaiž.

- Trešais modulis: Izpilda sērijveida skriptu, lai ievāktu datus no ierīces un saglabātu izvades datus mapē “$RECYCLE.BIN”, no kuras tos ievāc pirmais modulis.

- Ceturtais modulis: Variants pirmajam modulim, kas novērots dažos uzbrukumos, darbojas kā payload dropper, keylogger, ekrānšāviņu uztveršanas rīks un failu zadzējs.

2022. gada maijā pētnieki pamanīja papildu implantu, ko izmantoja APT31 uzbrukumos un, kas bija paredzēts lokālo failu vākšanai no uzlauztajām sistēmām.

Šis implants atšifrē un injicē savu ielādi leģitīma procesa atmiņā, lai izvairītos no ļaunatūras atklāšanas, pēc tam 10 minūtes guļ un galu galā kopē visus failus, kas atbilst tā konfigurācijā definētajiem failu tipa paplašinājumiem.

Nozagtie faili tiek arhivēti, izmantojot WinRAR (ja tas nav pieejams, ļaunatūra iznīcinās), un pēc tam tiek saglabāti pagaidu lokālajās mapēs, ko ļaunatūra izveido zem “C:\ProgramData\NetWorks\”. Galu galā arhīvi tiek eksfiltrēti uz Dropbox.

Galu galā IT drošības speciālistiem jāatcerās par USB portu atslēgšanu un kiberdrošības apmācībām attiecībā uz kiberhigiēnu.

IESNIEGT

IESNIEGT